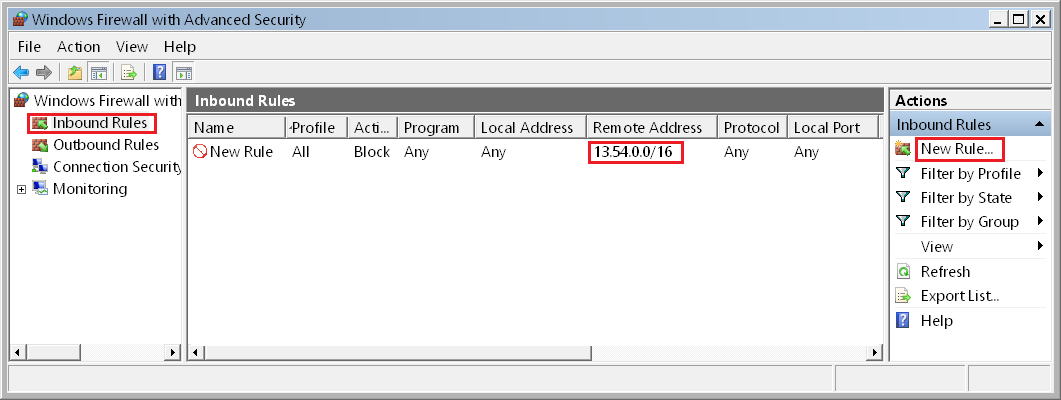

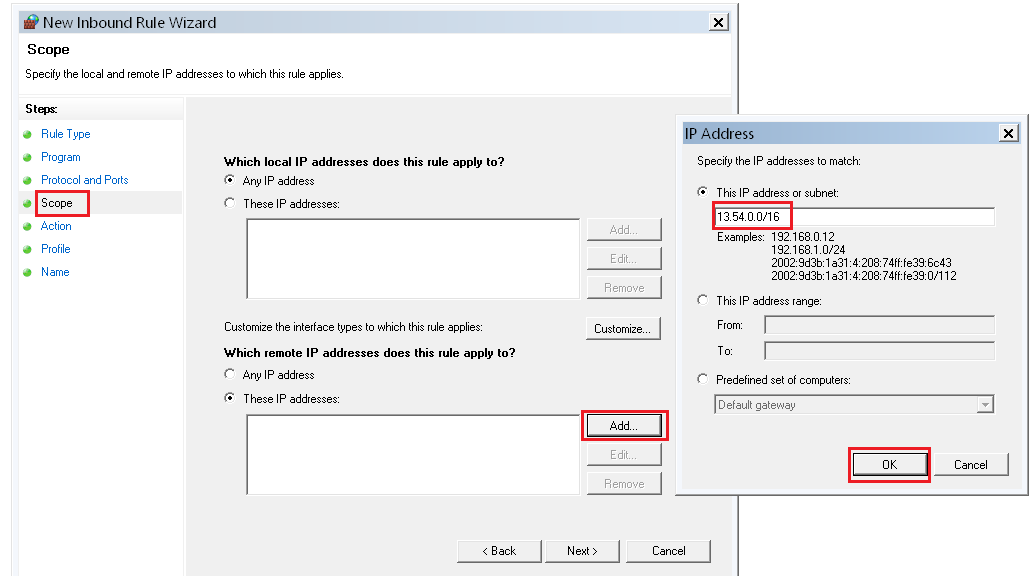

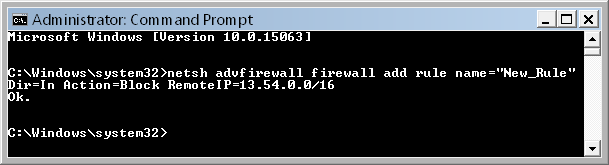

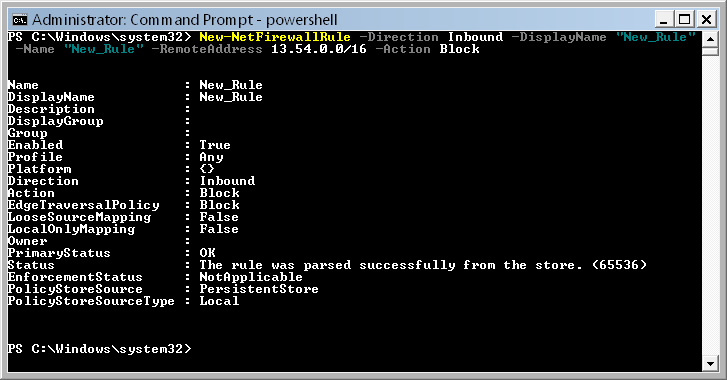

Я хочу блокировать входящие соединения из 13.54.Х. Х.

Под "прицел" > "этот IP-адрес диапазона входного" поля ввода (от и до), Я пишу:

13.54.0.0 to 13.54.255.255

или нужно ли создавать отдельные правила:

13.54.0.0 to 13.54.0.255

13.54.1.0 to 13.54.1.255

13.54.2.0 to 13.54.2.255

13.54.3.0 to 13.54.3.255

?

Komp

Komp