пожалуйста, помогите мне разобраться, какой путь реализации выбрать для следующей задачи:

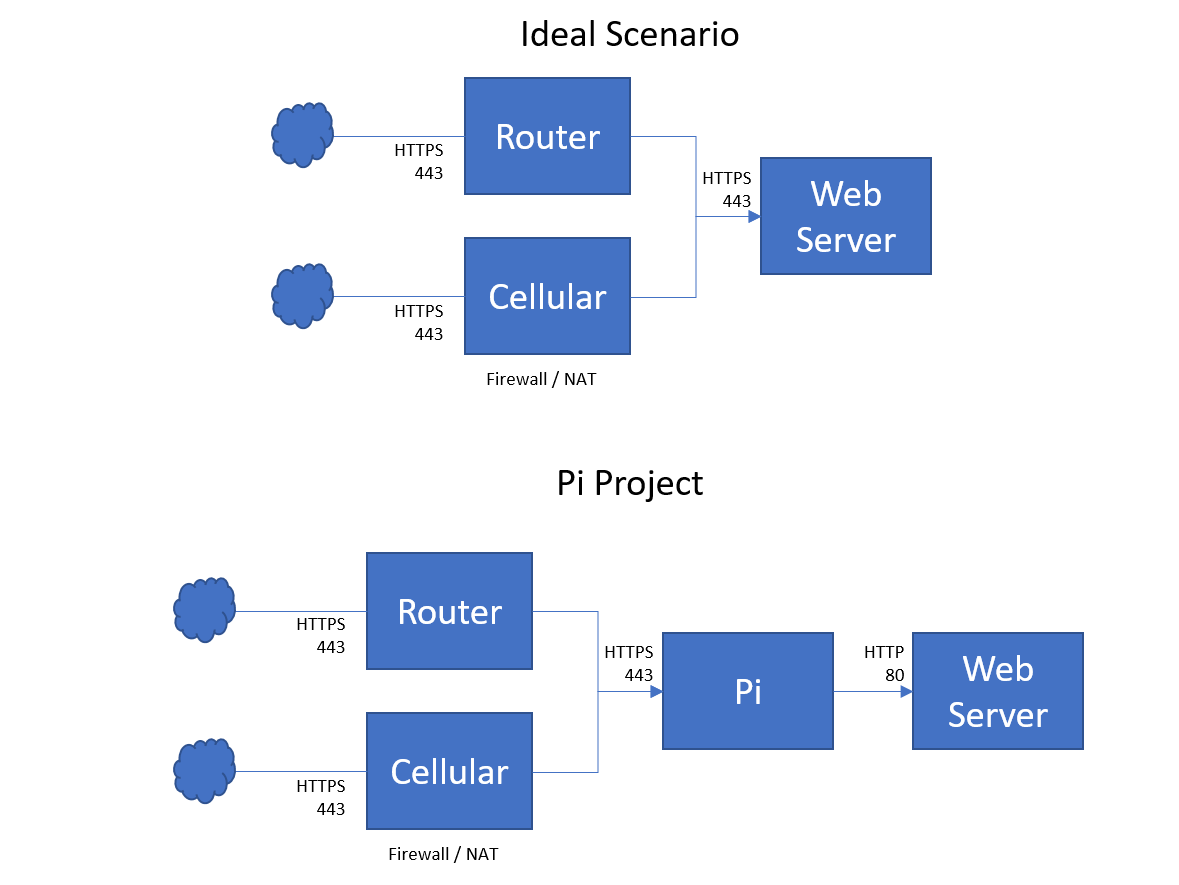

У меня есть черный ящик, устройство, которое действует как веб-сервер (я могу подключиться к нему локально, введя его IP-адрес в поле адреса браузера.) В коробке не реализованы никакие меры безопасности, кроме простого имени пользователя и пароля. Это, конечно, хорошо, когда этот сервер находится в изолированной сети, но я хочу иметь доступ к нему из интернета - это из любой точки мира. При этом я хочу использовать безопасность TLS для шифрования данных.

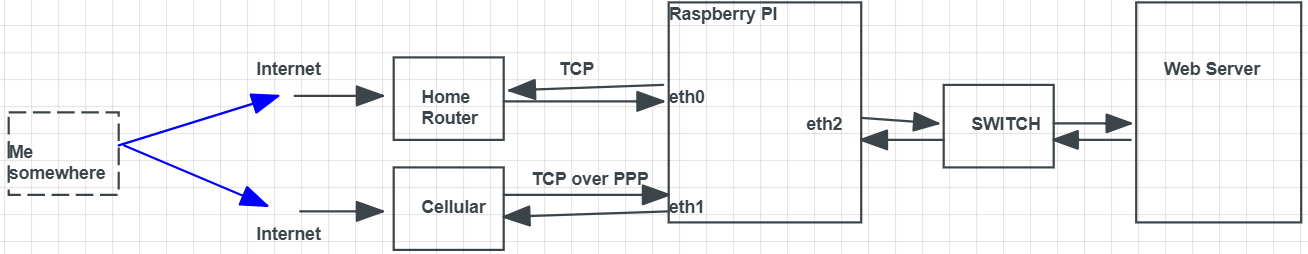

имея Rasbperry PI (и программное обеспечение openVPN), я думал, что он будет соответствовать этому приложению. Есть много различных учебников о том, как реализовать VPN, мост, маршрутизатор и брандмауэр с помощью Raspberry PI, но я не могу понять, какой из четырех функциональных возможностей подходит для моего приложения. Концептуальная схема показана ниже:

Raspberry Pi будет иметь два сетевых интерфейса для доступа в интернет: один через наземный ethernet (eth0), другой - с помощью сотового интернета (eth1) - который когда-либо доступен в пользу наземного подключения к интернету. IP-адреса для обоих интерфейсов будут известны. Третий интерфейс ethernet (eth2) будет подключен к локальной сети через коммутатор. Сервер будет подключен к коммутатору. У меня нет контроля над сервером (это черный ящик) - я знаю только его IP адрес.

идея состоит в том, чтобы Raspberry PI выступал в качестве посредника между мной и сервером, чтобы я мог безопасно подключаться к его веб-приложению с помощью моего веб-браузера. но какую функциональность Raspberry Pi должна реализовать: VPN, маршрутизатор, мост или брандмауэр?

изменить:

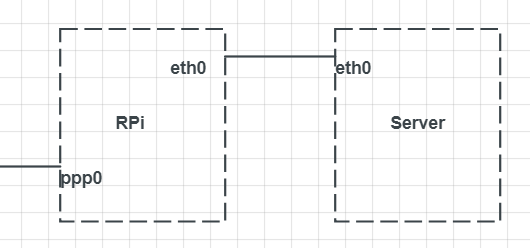

задача, о которой я говорил выше, была слишком крутой для меня (отсутствие компетенции), и я решил упростить настройку для начала. Я не хотел, чтобы удалить верхняя часть вопроса на всякий случай, если кто-то найдет его и соответствующие ответы полезными. Вместо этого моя новая (упрощенная) настройка будет выглядеть следующим образом:

RP будет подключен к сотовому интернету через ppp0 интерфейс и маршрут весь трафик eth0 интерфейс, который будет напрямую подключен к серверу:

1. dynamic ppp0 IP address (given by cell service provider)

2. static eth0 IP address (assigned by me)

3. non-secure internet connection

4. RP is connected to the server directly (no switch needed)

Я нашел несколько решения вроде этой и этой, но они не ясно объясняют, почему все так происходит. Они также предоставляют директивы командной строки, которые я не буду знать, как отменить. Вместо этого я хочу, чтобы кто-то ссылался на фактические системные/конфигурационные файлы, которые я мог бы редактировать и отменять, если это необходимо.

В настоящее время, когда я подключаю RPi к веб-серверу, я могу просматривать его из веб-браузера. Цель состоит в том, чтобы быть в состоянии получить доступ к веб-серверу с интернет через ИРЦ. Может ли кто-нибудь предоставить учебное пособие о том, как правильно настроить маршрутизацию, принимая во внимание, что интерфейс ppp0 будет идти вверх и вниз в зависимости от сотовой связи, а также его IP-адрес будет отличаться и неизвестен каждый раз.

Komp

Komp