Если вы еще не читали с помощью Wireshark это Как Расшифровать 802.11 документ по этой и попробуйте расшифровать захват образца.

Если вы даже не можете заставить Wireshark расшифровать кадры в файле примера, то вы, вероятно, столкнулись с ошибкой Wireshark.

советы о том, если вы декодировали образец файла:

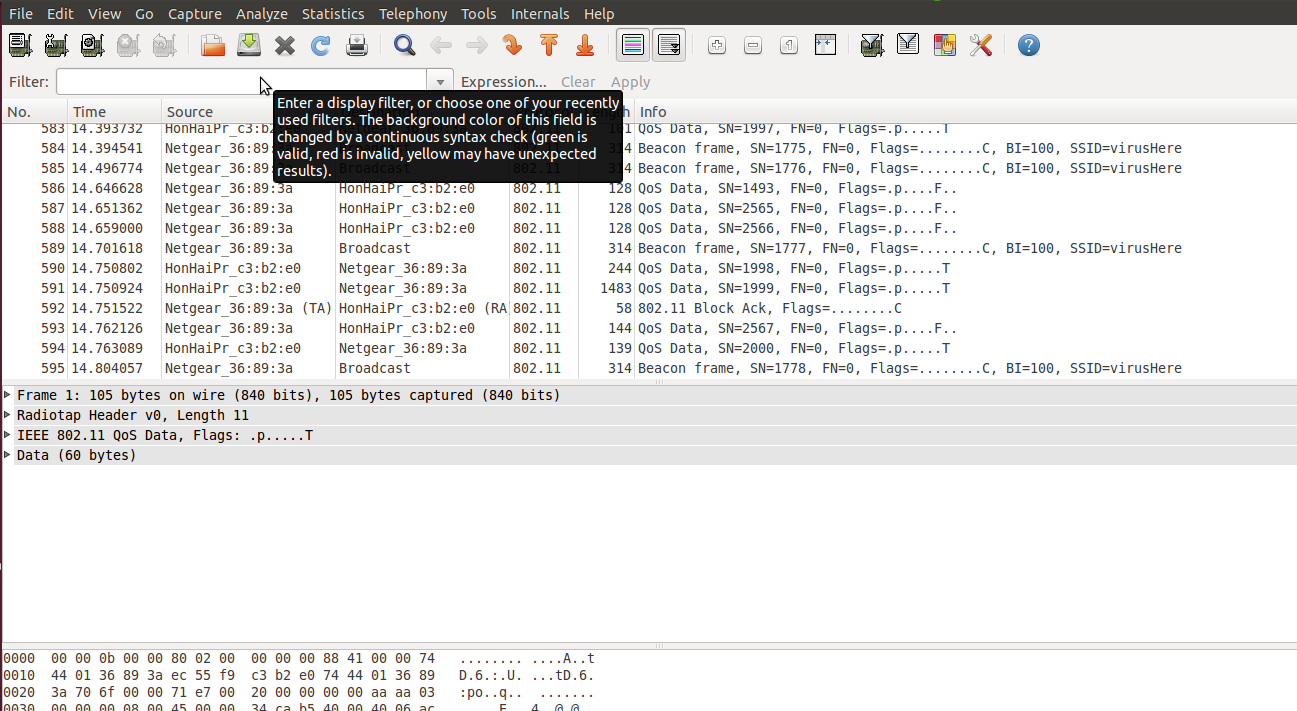

- вы не можете декодировать кадры 3, 26 или 47; таким образом, вы не увидите никаких изменений в первом экран кадров, даже если вы успешно расшифровке вещи. Вам нужно прокрутить вниз, чтобы после того, как вы увидите авторизацию, Assoc и EAPOL-key рукопожатие.

- первый кадр, который можно декодировать, равен 99 (данные, 404 байта). Полностью расшифрованный и расшифрованный, это запрос DHCP.

- кадр 102 (данные, 652 байта) является ACK DHCP.

теперь, о расшифровке собственных захватывает:

обратите внимание, что для декодирования кадров WPA-PSK или WPA2-PSK из собственных должны захватить все четыре кадра EAPOL ключ рукопожатия, который происходит сразу после того, как клиент связывается с AP. AP и клиент берут PSK и генерируют некоторые криптографические nonces, обмениваются nonces через квитирование ключа EAPOL, и затем получают одноразовый ключ сеанса от того (Попарный временный ключ, или PTK). Если вы не захватываете то рукопожатие, для Wireshark нет никакого способа узнать nonces, таким образом, нет никакого способа для него выяснить, какой PTK клиент и AP созданный для того сеанса, таким образом, нет никакого способа для Wireshark расшифровать тот сеанс.

вы уже упоминали, что не нашли никаких кадров EAPOL в вашем захвате. Посмотрите и посмотрите, есть ли у вас аутентификация уровня 802.11 и связанные пары кадров. Я буду держать пари, вы не получите ни того, ни другого. EAPOL-ключевое рукопожатие прибывает сразу после обмена кадра партнера.

обновление: также убедитесь, что вы захвата в режим promiscuous. Режим 802.11 monitor покажет вам Заголовки 802.11 и 802.11 кадров, но он все еще не может показать вам unicasts между другими устройствами, если не включить режим promiscuous.

Komp

Komp

2576

2576