[NAT] направляет запросы в интернет и обратно клиенту, который их запросил

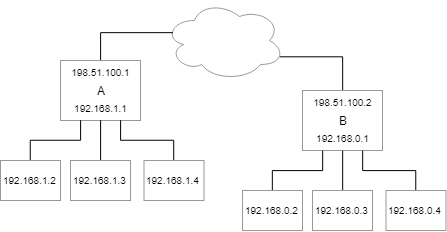

правильно, но в качестве разъяснения того, как это работает: NAT заставляет ваши частные IP-адреса выглядеть как общедоступный IP-адрес, как правило, до того, как трафик покинет вашу сеть. Таким образом, Интернет не направляет трафик обратно на ваш частный IP-адрес. Интернет возвращает трафик к общедоступному IP-адресу, где вы замечены.

номер выпуска 1:

Я думаю, если вы понимаете, как работает NAT в деталях, это поможет ответить на некоторые из ваших вопросов. Наиболее типичной реализацией, которую я видел, является NAPT (преобразование на основе "порта сетевых адресов"). Когда вы отправляете данные с частного адреса, маршрутизатор берет этот частный адрес и добавляет эту информацию к диаграмме/таблице в памяти маршрутизатора. Маршрутизатор также выбирает номер порта TCP или UDP (вероятно, выбранный довольно случайно), и отслеживает это в том же штурманский стол. Маршрутизатор тогда передает информацию к интернету с помощью общедоступного IP-адреса и определяет номер "исходного порта" как номер, который он выбрал. (И TCP, и UDP используют два номера портов: номер источника и номер назначения.), Когда (скажем, веб-сервер прослушивает TCP-порт 443) замечает трафик на TCP-порт 443 и исходит от другой TCP-порт (например, порт TCP 53874), что сервер может ответить путем отправки сообщения на исходный маршрутизатор общедоступный IP-адрес того же TCP-порта (например, TCP-порт 53874). Маршрутизатор тогда ищет информацию в своей таблице/диаграмме и знает, какому частному IP-адресу передать информацию.

Если вы просто выбрали частный IP-адрес СЛУЧАЙНЫМ образом, маршрутизатор не должен иметь этот частный IP-адрес в своей таблице/диаграмме, так что это не будет работать.

Я предполагаю, что в маршрутизаторе/NAT есть еще одно средство для маршрутизации данных на правильный клиент, который не только IP, но и Я не знаю, как это делается.

нет.

Я имею в виду, ну, да, есть. Существует еще одна маршрутизация, которая может произойти, и поэтому я просто быстро признаю это. Существует использование тегов 802.1 q "VLAN" и других технологий, которые могут использоваться для некоторых облаков данных/сигнализации и могут повлиять на то, как трафик заканчивается путешествием по сети. Однако эти дополнительные методы маршрутизации обычно развертываются для обеспечения скорости, безопасности или совместимости (в основном с не-IP сетями, как, возможно, некоторые старые сети внутри телефонной компании). Вам действительно не нужно думать, что эти передовые сетевые технологии профессионального уровня представят новую и необходимую часть понимания того, как работает базовая маршрутизация, потому что для объяснения того, о чем вы спрашиваете, можно использовать простую IP-маршрутизацию.

Проблема #2: внутренняя защита маршрутизатора

теперь давайте представим, что маршрутизатор не выполняет NAPT, так что мы просто проигнорируем всю таблицу / диаграмму, которая сопоставляет публичные номера портов TCP / UDP с частными адресами. Давайте просто притворимся, что вы сидите у провайдера клиента и хотите злонамеренно отправить пакет через маршрутизатор на частные IP-адреса клиента.

большинство маршрутизаторов, выполняющих некоторые очень простые действия, подобные брандмауэру, заметят, что входящий трафик поступает на порт, обозначенный как "WAN" (что означает "широкая сеть"). Обеспечить некоторое защита, маршрутизаторы поймут, что входящий трафик на этом сетевом порту должен использовать общедоступный IP-адрес маршрутизатора, и, конечно, не любой из общих "частных" диапазонов IP-адресов.

Итак, маршрутизатор будет защищать сеть, отбрасывая пакет.

Проблема 3: ISP защищает нас лучше

стандарт для любого провайдера заключается в том, чтобы не разрешать трафик в или из диапазонов частных IP-адресов (которые являются диапазонами сетевых адресов в IETF RFC 1918 раздел 3 для IPv4 или адресов, начинающихся с " fd " для IPv6).

Так что, если вы пытаетесь отправить трафик из своего дома, через вашего интернет-провайдера, а затем до конца главной магистрали интернета от провайдера, то через жертвы провайдера, потом через жертвы маршрутизатор, и, наконец, к "частный IP" адрес, затем вы должны подвести. Это вызвано тем, что интернет-провайдеры обычно придерживаются соглашения о блокировании трафика, включающего частный IP-адрес адреса. (ISP будет сумасшедшим, чтобы не делать этого.)

В приведенном выше сценарии, защите не предоставляется ISP целевой жертвы. Согласен, провайдер жертвы, скорее всего, настроен на падение пакетов, тем самым защищая жертвы роутер. Тем не менее, ваш провайдер также, вероятно, отбросит пакеты, поэтому пакеты даже не достигнут провайдера целевой жертвы.

Вопрос 4: ISP мотивация

почему ISP было бы сумасшедшим, чтобы позволить трафик с использованием частных IP-адресов?

ну, имейте в виду, что все организации имеют право использовать частные IP-адреса для своих внутренних сетей. Это включает интернет-провайдеров. Ваш провайдер может использовать частную адресацию для некоторого локального оборудования провайдера. Вы не должны быть в состоянии заметить/обнаружить, делают ли они это или нет.

путь, которым трафик маршрута ISP является то, что они полагаются на "таблицы маршрутизации", которые определяют, куда трафик должен перейти к следующему. Эти "таблицы маршрутизации" не указывают, какой другой провайдер будет рад получить трафик, у которого есть частный адрес в качестве назначения. Провайдеру некуда будет отправлять трафик, кроме как на собственное внутреннее оборудование. Поскольку большой объем трафика с частными IP-адресами, вероятно, будет вредоносным или иным образом проблематичным (возможно, с использованием трафика, поступающего с устройства, настроенного неправильно), провайдер, конечно же, не хочет, чтобы такой трафик отправлялся на его собственный внутренний оборудование (и, возможно, вызывает проблемы у провайдера). Поэтому провайдер захочет заблокировать пакеты, идущие на частный адрес тут, прежде чем разрешить трафик дальше через сеть провайдера.

если интернет-провайдер нарушил эти правила, интернет-провайдер, вероятно, будет приглашать вредоносный трафик, который, вероятно, не будет иметь никакого эффекта( кроме использования пропускной способности), но если бы был какой-либо эффект, это, вероятно, было бы плохо для ПРОВАЙДЕР.

Вопрос 5: что на самом деле произойдет

до сих пор я объяснял, почему интернет будет блокировать трафик. Но давайте посмотрим, что на самом деле произойдет.

Если вы сидите за компьютером и решили отправить вредоносный пакет на частный IP-адрес, что произойдет?

если трафик дошел до вашего локального провайдера, этот локальный провайдер немедленно заблокирует трафик, как уже объясненный.

однако, что действительно вероятно произойдет, так это то, что трафик не будет доходить до вашего локального провайдера. Вместо этого ваш локальный маршрутизатор будет выяснить, что делать с этим трафиком.

Если вы не используете тот же "частный" IP-адрес самостоятельно, то ваш собственный маршрутизатор, вероятно, не знает, что делать с трафиком, поэтому трафик будет отброшен.

в противном случае, если вы используете тот же "частный IP" адрес, то вы, вероятно, будет атакующий устройства на сети. Если вы являетесь администратором этой сети, то вы будете атаковать свою собственную сеть!

в любом случае, ваш маршрутизатор вряд ли (при использовании общих конфигураций по умолчанию) будет передавать трафик через Интернет.

комментарий:

все эти вопросы о том, почему Интернет не позволит вашей атаки на частный IP-адрес. Если вы фактически находитесь в той же локальной сети, что и цель, возможно, вам даже не придется проходить через маршрутизатор, поэтому ни одна из этих защит не будет вам мешать. Однако, если вы находитесь в другом месте в Интернете, эти средства защиты, вероятно, будут мешать попытке совершить такую атаку.

несмотря на то, что вы можете нарушать определенные стандартные правила (по крайней мере, некоторыми типами) маршрутизаторов, которыми вы можете управлять, другие организации также могут блокировать частные IP-адреса, тем самым эффективно предотвращая атаки на удаленные системный.

Komp

Komp

2429

2429