Я ищу помощь о некоторых невозможно отследить вредоносных программ спам все мои контакты список с помощью прямой отправки SMTP.

-

Он использует мой личный адрес электронной почты (ИСП протоколы POP3 и SMTP, а не веб-интерфейс, как я мог не найти ничего, кроме Gmail или Hotmail проблем и ответа на веб-сайте, что это не мой случай) и может просматривать и использовать свой список контактов, чтобы отправить короткое спам mesasges с ссылкой на зараженный сайт группы recipent (только так можно обнаружить что-то не так происходит, получает сообщения о сбое, когда один из адресов в списке устарел, например, или когда один из серверов получателей или сервер ISP отвергает его)

-

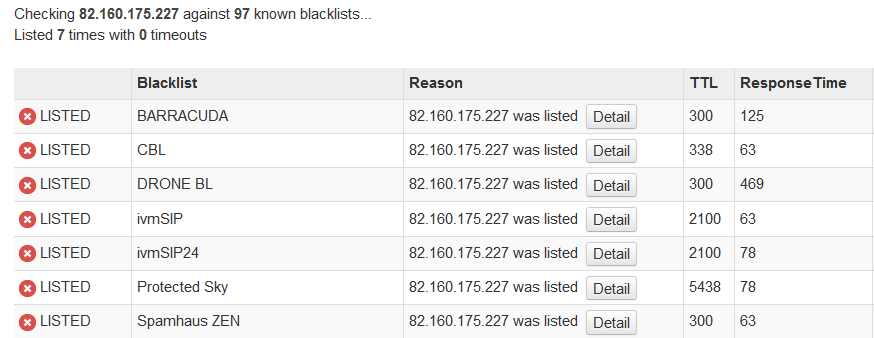

мой провайдер проверил историю с даты и времени, указанных в таких возвращаемых предупреждениях, и может подтвердить, что спам был отправлен с моего IP-адреса, поэтому он не только подменяет мой адрес : мой компьютер был фактическим отправителем. Кстати, все получатели находятся в моем актуальный список контактов.

-

Это началось, когда я использовал свой старый компьютер под управлением Windows XP и с помощью Outlook Express. Тем не менее, теперь он делает то же самое на моем новом компьютере под управлением Windows 7 Pro и Thunderbird, что означает, что он также может просматривать мой список контактов Thunderbird, а не только старый Outlook Express очевидный файл WAB.

недавно один из моих клиентов сообщил о той же проблеме (они заметили, когда некоторые из их клиентов серверы занесли их в черный список, и они начали получать те же недоставленные возвращаемые сообщения, что и я). Кстати, их провайдер такой же, как и мой (см. ниже о том, что они все еще могут разрешить анонимный SMTP). В ее случае, ее компьютер работает под управлением Windows 10 Professional, и она использует MS Outlook 2007.

- он, скорее всего, не использует мою почтовую клиентскую программу для выдачи спам-писем в любом случае (хотя, конечно, трудно сказать, не запускает ли он ее в фон), но хотя компьютер, конечно, должен быть включен, он обычно отправляет их ночью (большую часть времени около 1-3 часов утра, хотя иногда они были выпущены в дневное время), когда мой почтовый клиент закрыт.

таким образом, он должен напрямую подключаться к моему серверу провайдера с SMTP (используя, конечно, мой адрес электронной почты и пароль, хотя мой провайдер может по-прежнему позволяют анонимный SMTP, который, конечно, проблема).

к сожалению, мой локальный провайдер не использует SSL, ни Шифрование TLS (хотя я предполагаю, что это не изменится, пока пароль не требуется). Однако, учитывая, что он может получить мой адрес электронной почты и список контактов, я думаю, что, вероятно, было не так сложно получить мой сохраненный пароль, так как NirSoft может это сделать, например).

- ни одно антивирусное программное обеспечение не может ничего обнаружить, но оно все еще там, спам весь мой список контактов примерно два раза в месяц, иногда чаще, иногда только один раз : частота, час и т. д. абсолютно случайны и непредсказуемы.

Я пробовал все, что было рекомендовано в интернете, абсолютно без результата.

- конечно, вручную проверяющ реестр, обслуживания, etc. ничего подозрительного при запуске. И все же, проклятый процесс должен быть где-то скрывается, или он не сможет лопнуть сотых писем в течение нескольких секунд, как это делает !

Так что теперь я просто попытался заблокировать его с помощью правил брандмауэра ;

однако, используя брандмауэр Microsoft, я мог бы добавить исходящее правило, позволяющее Thunderbird использовать порт 25 с аутентификацией пользователя, но я совершенно не уверен, что это делает правило эксклюзивным, т. е. включение этого, вероятно, не отключает любое другое использование.

к сожалению, добавив еще одно правило блокирует порт 25 не выше правилом исключение. Если я это сделаю, это просто не позволит мне отправлять электронную почту вообще, несмотря на явное разрешение. Видимо, правило запрета переопределяет разрешение, в котором я хотел бы получить совершенно противоположное поведение (заблокировать все, а затем разрешить исключение).

В идеале, я хотел бы получить любую попытку из единственного разрешенного приложения (Thunderbird в моем текущем случае), чтобы войти, чтобы я мог отследить преступника.

-

кто-нибудь из вас когда-нибудь слышал о такой проблеме, и, возможно, мог бы привести меня к решению или к кому-то, кто мог бы решить эту проблему, или знал бы о любом инструменте, который был бы более эффективно его обнаруживать ?

-

кто-нибудь знает, как я мог настроить брандмауэр, чтобы он блокировал любое использование порта 25, но из одного разрешенного приложения ? И в идеале, как зарегистрировать любую попытку из любого процесса, кроме разрешенного ? Или, может быть, какое-то бесплатное программное обеспечение брандмауэра сторонних производителей, которое будет выполнять эту работу ?

конечно, идентификация виновника и возможность его устранения были бы идеальны, но если этого нельзя сделать, предотвращение его вреда было бы все еще приемлемый компромисс до тех пор пока антивирусы не будут мочь обнаружить его один день.

изменить :

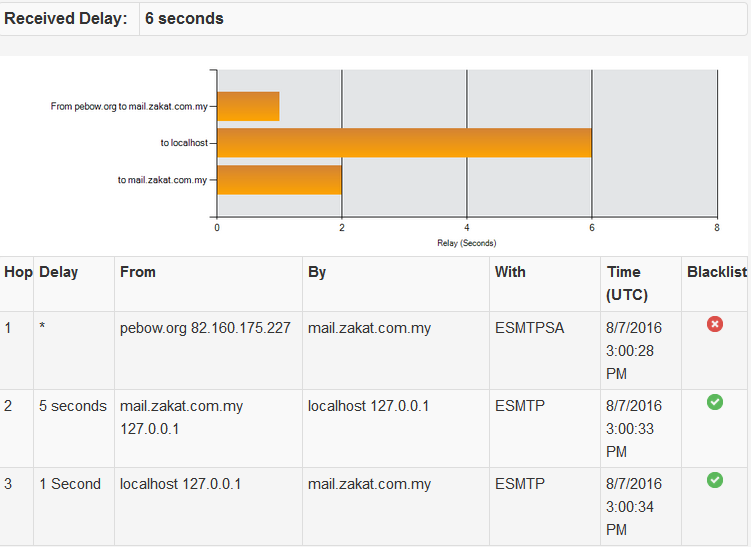

вот пример: http://www.mediafire.com/download/relstor86wkfw44/Undelivered_Mail_Returned_to_Sender.eml.zip

EDIT: Итак, в заключение, анализ заголовка поможет вам узнать, был ли спам с Вашего компьютера или если ваш адрес электронной почты был подделан.

проблема решена в моем случае, благодаря ответу Дэвида ниже. Это объясняет, почему ни один антивирусный инструмент не мог найти ничего подозрительного на месте.

Komp

Komp

2797

2797