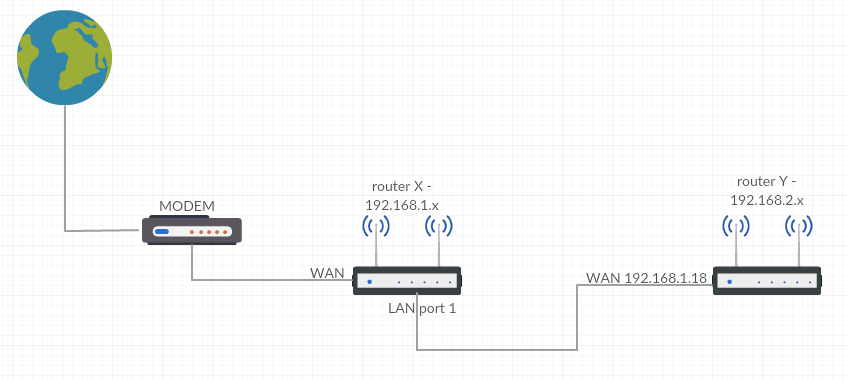

Так как вы не упоминаете марку и модель вашего маршрутизатора, вот общая идея: маршрутизатор потребительского класса обычно состоит из порта" WAN "и ряда портов" LAN". Большинство дешевых маршрутизаторов SoC имеют два интегрированных сетевых интерфейса, один для WAN и один для LAN. Конечно, это не совпадает с количеством портов LAN-есть встроенный коммутатор.

в большинств маршрутизаторах, эти переключатели в действительности programmable. Они могут выполнять VLAN на основе портов и теги VLAN. Это означает, что вы можете создать "разнимать" сетевого интерфейса.

обычно это так:

+-------------+ +--------------+

| CPU | | LAN1 |--

--| WAN LAN |--| Switch LAN2 |--

+-------------+ | LAN3 |--

+--------------+

все, что подключено в LAN1 (где подключен ваш маршрутизатор Y), имеет полный доступ к LAN2 и LAN3.

однако мы можем перенастроить коммутатор и создать две VLAN:

+---------------+ +--------------+

| CPU | | Switch |

| LAN.1 |--| VLAN1 LAN1 |--

--| WAN | +--------------+

| LAN.2 |--| VLAN2 LAN2 |--

+---------------+ | LAN3 |--

+--------------+

после настройки, каждая VLAN будет отображаться как отдельный сетевой интерфейс к системе. Потому что ЛС1 уже не на одном широковещательном домене с ЛС 2/3, ОС получает трафик и может решить, передавать ли пакеты от VLAN1 до VLAN2.

чтобы избежать путаницы, вы обычно выбираете другую подсеть для разных VLAN, поэтому маршрутизатор действительно должен маршрутизировать. :)

может ли помидор сделать это, я не знаю. OpenWrt может, и IIRC так может DD-WRT. По сути, это проводная гостевая сеть.

Если вы не можете обеспечить такой уровень изоляции, вам нужно попробовать отфильтровать на маршрутизаторе Y, используя правила вроде эти:

iptables -A FORWARD -d 192.168.0.0/16 -j DROP

iptables -A FORWARD -d 172.16.0.0/12 -j DROP

iptables -A FORWARD -d 10.0.0.0/8 -j DROP

Это, конечно, зависит от маршрутизатора Y для обеспечения соблюдения политики, которую вы хотите.

Komp

Komp

3626

3626