Новичок в Сети. У меня два интерфейса на хосте:eth0 и tun0 от моего клиента OpenVPN. IP-адреса:

eth0 192.168.1.22

tun0 10.1.0.8

Вопрос 1

на исходящий трафик, изменив адрес назначения на tun0 заставит ли он использовать vpn?

нет, но использование адреса шлюза для tun0. проверено следующим образом:

iptables -t nat -N VPN

iptables -t nat -I OUTPUT -j VPN

iptables -t nat -A VPN -p tcp -j DNAT --to-destination 10.1.0.170

здесь 10.1.0.170 адрес шлюза для VPN (найдено с помощью ip route).

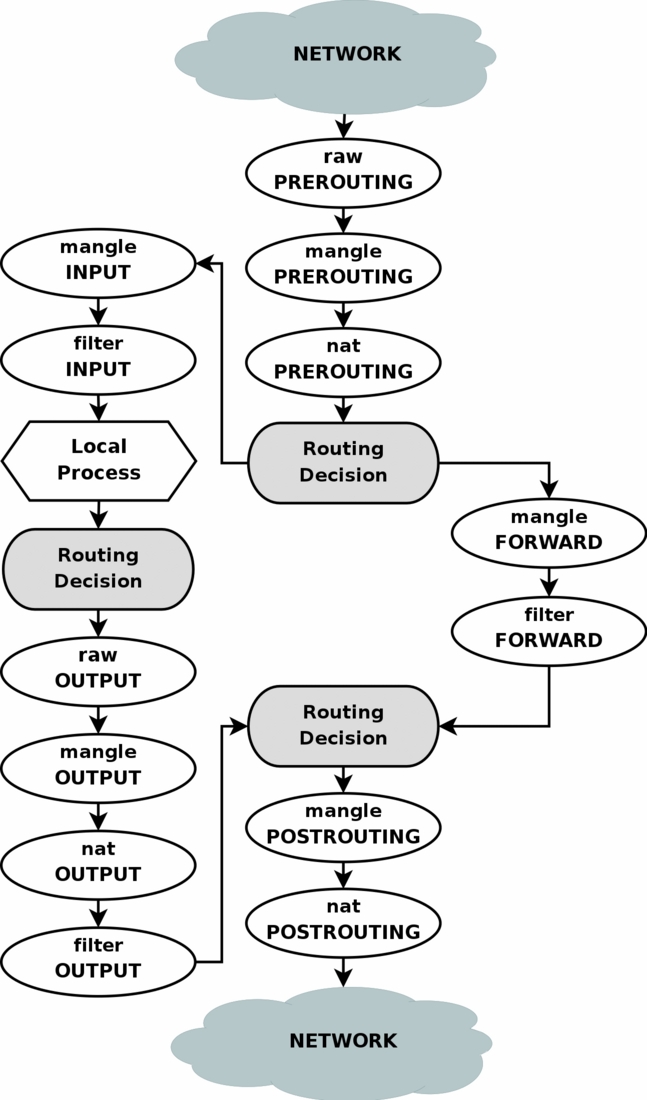

- приведенный выше пример создает новый (

-N) цепочка для таблицы nat (-t). - переход к VPN цепи от

OUT(сразу после локального приложения). С помощью команды вставить (-I), чтобы заменить другие правила в OUT. - это означает, что для трафика, исходящего из любого источника назначения шлюз

tun0устройства.

Вопрос 2 (a)

для исходящего трафика адрес назначения IP-адрес интерфейса eth0 или это адрес шлюза?

Предполагая eth0 - интерфейс/шлюз по умолчанию.

Вопрос 2(b)

для трафика от локальных приложений, что исходный адрес?

Вопрос 3

можно ли это решить исключительно с помощью iptables или мне нужно изменить таблицу маршрутизации? Так как оба интерфейса находятся на одном хосте (т. е. на одном и том же debian боксе).

дополнительные Info

я пытаюсь понять принципы, чтобы применить их к моему делу. Всего существует три адресных подсети I, третья находится в диапазоне 172.17.42.1 / 16, связанном с другим виртуальным интерфейсом docker0.

по существу я хочу направить трафик из просто 172.17.42.8 через VPN.

Komp

Komp

3066

3066