злая приложение, которое ест все мои загрузки полосы пропускания (я бразилец, это всего лишь ~35kbps) почти 80% времени мой ПК включен.

Я хотел бы знать, если есть какой-либо способ отслеживать это использование и узнать, что приложение делает это.

злая приложение, которое ест все мои загрузки полосы пропускания (я бразилец, это всего лишь ~35kbps) почти 80% времени мой ПК включен.

Я хотел бы знать, если есть какой-либо способ отслеживать это использование и узнать, что приложение делает это.

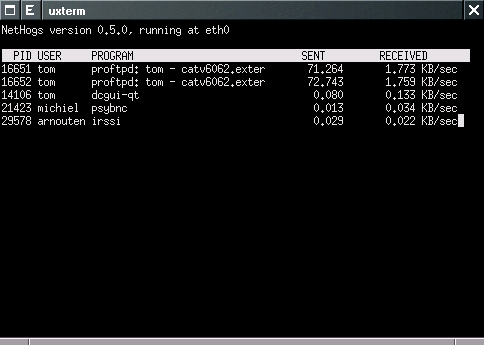

насчет nethogs? На мой взгляд, это намного гуманнее. Список команд/программ, использующих сеть и пропускную способность для каждой из них в режиме реального времени.

установить его в ubuntu / debian систем С:

sudo apt-get установить nethogs

запустите его, чтобы контролировать свой сетевой интерфейс, как это:

sudo nethogs eth0

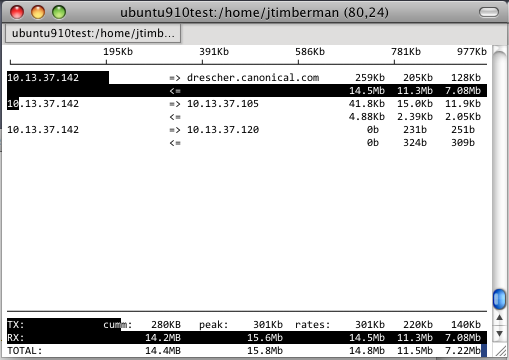

iftop - это консольная программа, похожая на top, которая может использовать библиотеку pcap (также используется tcpdump и wireshark). Он доступен для Ubuntu из вселенной.

sudo aptitude install iftop

sudo iftop

во время обновления системы ubuntu:

С netstat, вы можете узнать, какой процесс подключен к определенному порту или IP. Для портов рекомендуется использовать префикс с двоеточием.

sudo netstat -plantu | grep "some_port_number_or_ip_address"

например, чтобы посмотреть на open соединения для СШ:

sudo netstat -plantu | grep :22

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 2376/sshd

tcp 0 0 10.13.37.122:22 10.13.37.105:59130 ESTABLISHED 4033/sshd: jtimberm

tcp6 0 0 :::22 :::* LISTEN 2376/sshd

вы также можете искать открытые соединения портов с lsof:

sudo lsof -i:22

COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME

sshd 2376 root 3u IPv4 5613 0t0 TCP *:ssh (LISTEN)

sshd 2376 root 4u IPv6 5615 0t0 TCP *:ssh (LISTEN)

sshd 4033 root 3u IPv4 11608 0t0 TCP 10.13.37.122:ssh->10.13.37.105:59130 (ESTABLISHED)

sshd 4086 jtimberman 3u IPv4 11608 0t0 TCP 10.13.37.122:ssh->10.13.37.105:59130 (ESTABLISHED)

вы можете получить более подробную информацию об открытых файлах из lsof с помощью-p PID.

sudo lsof -p 2376

(много вывода из этого подавлено)

в дополнение к использованию iftop для идентификации адреса и порта, использующего пропускную способность, вы можете использовать netstat для идентификации процесса

sudo netstat-ntp

Это покажет все TCP-соединения открыты и имя процесса / идентификатор, прикрепленный к каждому.

на мой взгляд, пользовательский интерфейс iftop не очень хорошо разработан. На практике нет необходимости просматривать IP-адреса или имена хостов в реальном времени. Если бы мне нужен был список всех текущих подключений, я бы просто пошел с netstat, как объяснил jtimberman.

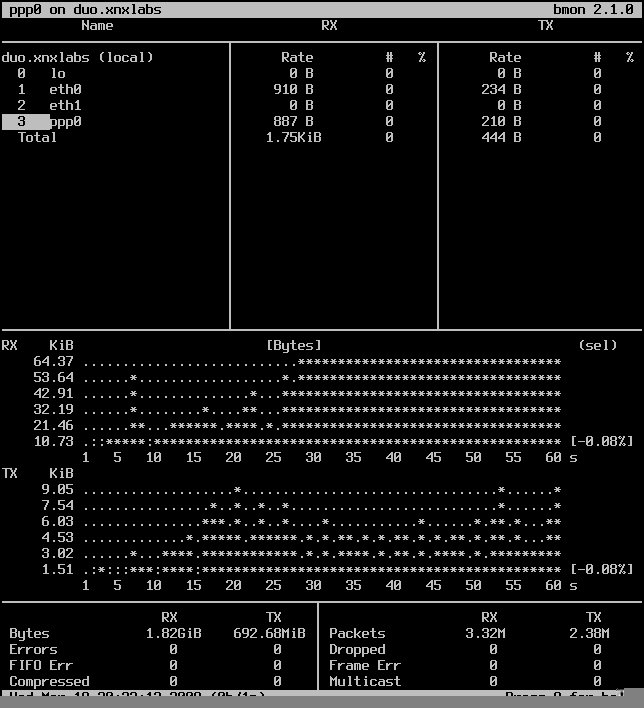

для моих целей, bmon лучше подходит, чем iftop. Это очень упрощенный пользовательский интерфейс с поддержкой множества интерфейсов и рисование "графиков". Вот снимок экрана:

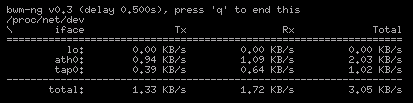

Если вам не нужны все возможности bmon предлагает, bwm-ng может быть идеальным инструментом для вас. Это только показывает текущую занятую пропускную способность на интерфейс - не больше и не меньше:

nload это отличный инструмент для мониторинга пропускной способности в режиме реального времени и легко устанавливается в Ubuntu или Debian с sudo apt-get install nload.

Device eth0 [10.10.10.5] (1/2):

=====================================================================================

Incoming:

. ...|

# ####|

.. |#| ... #####. .. Curr: 2.07 MBit/s

###.### #### #######|. . ## | Avg: 1.41 MBit/s

########|#########################. ### Min: 1.12 kBit/s

........ ################################### .### Max: 4.49 MBit/s

.##########. |###################################|##### Ttl: 1.94 GByte

Outgoing:

########## ########### ###########################

########## ########### ###########################

##########. ########### .###########################

########### ########### #############################

########### ###########..#############################

############ ##########################################

############ ##########################################

############ ########################################## Curr: 63.88 MBit/s

############ ########################################## Avg: 32.04 MBit/s

############ ########################################## Min: 0.00 Bit/s

############ ########################################## Max: 93.23 MBit/s

############## ########################################## Ttl: 2.49 GByte

еще один отличный инструмент iftop, также легко apt-get'able:

191Mb 381Mb 572Mb 763Mb 954Mb

└────────────┴──────────┴─────────────────────┴───────────┴──────────────────────

box4.local => box-2.local 91.0Mb 27.0Mb 15.1Mb

<= 1.59Mb 761kb 452kb

box4.local => box.local 560b 26.8kb 27.7kb

<= 880b 31.3kb 32.1kb

box4.local => userify.com 0b 11.4kb 8.01kb

<= 1.17kb 2.39kb 1.75kb

box4.local => b.resolvers.Level3.net 0b 58b 168b

<= 0b 83b 288b

box4.local => stackoverflow.com 0b 42b 21b

<= 0b 42b 21b

box4.local => 224.0.0.251 0b 0b 179b

<= 0b 0b 0b

224.0.0.251 => box-2.local 0b 0b 0b

<= 0b 0b 36b

224.0.0.251 => box.local 0b 0b 0b

<= 0b 0b 35b

─────────────────────────────────────────────────────────────────────────────────

TX: cum: 37.9MB peak: 91.0Mb rates: 91.0Mb 27.1Mb 15.2Mb

RX: 1.19MB 1.89Mb 1.59Mb 795kb 486kb

TOTAL: 39.1MB 92.6Mb 92.6Mb 27.9Mb 15.6Mb

Не забывайте про классические и мощные утилиты sar и netstat на старых *nix!

Wireshark также очень хорошее (мультиплатформенное) приложение для мониторинга сетевого трафика. Вот описание с сайта:

Wireshark является мировым лидером анализатор сетевого протокола, и де-факто (и часто де-юре) стандарт через много индустрий и воспитательного учреждения.

вы могли бы сделать это на уровне маршрутизатора в зависимости от вашей прошивки. Например, если вы используете DD-WRT, вы смогли отслеживать использование с течением времени и машиной.

установите брандмауэр и, по крайней мере временно, заблокируйте все исходящие соединения. Он должен уведомить вас, когда что-то пытается сделать соединение, в какой момент Вы должны иметь свой виновник: -)

вот одна из многих статей в интернете, которая дает вам информацию об установке брандмауэра на ubuntu:

http://linux.com/news/enterprise/systems-management/8256-installing-a-firewall-on-ubuntu

Постоянная ссылка на данную страницу: [ Скопировать ссылку | Сгенерировать QR-код ]